اگر میخواهی دقیق و بدون سردرگمی بفهمی ممیز در ISO/IEC 27001:2022 دنبال چه چیزهایی میگردد، این صفحه قرار است Annex A را برایت «قابل استفاده» کند، نه فقط یک جدول بلند. در نسخه 2022، Annex A به ۹۳ کنترل در ۴ دستهی سازمانی، انسانی، فیزیکی و فناوری بازطراحی شده و چند کنترل جدید هم اضافه شده؛ اما نکتهی مهم این است که Annex A چکلیست اجرای اجباریِ همه کنترلها نیست—تو باید کنترلها را ارزیابی کنی، انتخاب/عدم انتخاب را توجیه کنی و در SoA مستند کنی.

ضمن اینکه با Amendment 1:2024 موضوع «تغییرات اقلیمی» در Context استاندارد پررنگتر شده و با توجه به پایان مهلت انتقال (اکتبر 2025)، عملاً مسیر ممیزی و صدور معتبر امروز روی همین ویرایش 2022 (با اصلاحیه) میچرخد.

مطالعه پیشنهادی: ایزو 27001 دقیقاً چیست و مسیر اخذ گواهی چطور است؟

- آپدیت مهم ۲۰۲۴: Amendment 1 در ISO/IEC 27001:2022 (موضوع Climate Change)

- مهلت انتقال ISO 27001:2013 به ISO/IEC 27001:2022 تمام شده است

- در نسخه جدید ایزو 27001 دقیقاً چه چیزی تغییر کرده است؟

- تغییرات در جدول Annex A استاندارد ایزو 27001 ویرایش 2022

- آیا اجرای همه کنترلهای Annex A اجباری است؟ نقش SoA چیست؟

- پرسش های متداول

- منابع معتبر پیشنهادی برای انتهای صفحه (External References)

پادکست خلاصه جدول Annex A استاندارد ایزو 27001

آپدیت مهم ۲۰۲۴: Amendment 1 در ISO/IEC 27001:2022 (موضوع Climate Change)

از نظر اجرایی، برای اینکه این بخش در ممیزی به مشکل نخوری، لازم نیست ISMS را زیرورو کنی؛ کافی است در مستندات «Context» و «Interested Parties» یک بررسی روشن داشته باشی و نتیجهاش را قابل دفاع کنی:

اگر در تحلیل مسائل بیرونی/داخلی (مثل PESTEL) به این جمعبندی رسیدی که تغییرات اقلیمی روی توان سازمان برای دستیابی به نتایج ISMS اثر میگذارد (مثلاً اختلال زیرساخت، قطعی برق/شبکه، ریسکهای زنجیره تأمین، ریسکهای تداوم کسبوکار، یا الزامات مشتری/قانونگذار)، باید آن را Relevant اعلام کنی و ردش را در ارزیابی ریسک/برنامهها نشان بدهی.

اگر هم نتیجهات این است که «Relevant نیست»، ممیز معمولاً دنبال این میگردد که فرآیند تصمیمگیریات منطقی بوده و صرفاً یک جملهی صوری ننوشتهای.

در مورد متن فارسی استاندارد ایزو 27001 بیشتر بدانید.

مهلت انتقال ISO 27001:2013 به ISO/IEC 27001:2022 تمام شده است

اگر هنوز گواهی یا پروژهات را با منطق ISO/IEC 27001:2013 جلو میبری، باید این نکته را شفاف بدانی: طبق الزامات انتقال، دوره انتقال سهساله از زمان انتشار ویرایش 2022 در نظر گرفته شد و در تاریخ 31 اکتبر 2025 پایان یافت؛ یعنی بعد از این تاریخ، گواهیهای مبتنی بر 2013 عملاً باید تعلیق/پسگرفته شوند و مسیر معتبر ممیزی و صدور/تمدید، روی ISO/IEC 27001:2022 (و اصلاحیههای آن) تعریف میشود.

از نگاه عملی، این موضوع دو پیام دارد: اول اینکه اگر سازمانی هنوز «2013» را بهعنوان مبنا معرفی کند، احتمالاً در مناقصهها، استعلام اعتبار، یا ممیزیهای طرف دوم/سوم با سؤال جدی مواجه میشود (چون مرجع صدورِ معتبر باید شما را روی 2022 نگه دارد). دوم اینکه اگر قصد گرفتن گواهی از صفر را داری، استاندارد مرجع برای صدور دیگر 2013 نیست و ممیزی باید روی 2022 انجام شود.

برای اینکه انتقالت در ممیزی قابل دفاع باشد، معمولاً همین مسیر جواب میدهد: یک Gap Analysis کوتاه بین 2013 و 2022، بهروزرسانی مستندات کلیدی (بهخصوص SoA و شواهد اجرای کنترلها)، انجام Internal Audit و Management Review، و بعد اجرای Transition Audit با CB.

استاندارد ISO/IEC 27001:2022 یک «متن الزامات» است که توسط ISO و IEC منتشر میشود؛ یعنی خودِ استاندارد را «مرجع صدور گواهینامه» صادر نمیکند. چیزی که توسط نهادهای صدور (Certification Body / CB) صادر میشود، گواهینامه ISO 27001 است؛ آن هم پس از انجام ممیزی و تأیید انطباق سیستم مدیریت امنیت اطلاعات شما با الزامات استاندارد.

مطالعه پیشنهادی: ISO 27006 و نقش آن در اعتبار CB

مطالعه پیشنهادی: ISO 17021 و معیار صلاحیت CB

با توجه به پایان مهلت انتقال، اگر برنامه نداشته باشی، ممکن است در اعتبار گواهی و استعلام به Transition Audit

در نسخه جدید ایزو 27001 دقیقاً چه چیزی تغییر کرده است؟

استاندارد ISO/IEC 27002:2022 «متن الزامآور برای صدور گواهینامه» نیست؛ بلکه یک راهنمای کنترلها (Code of Practice) است که برای انتخاب، طراحی و اجرای کنترلهای امنیت اطلاعات استفاده میشود. الزامات قابل ممیزی و مبنای صدور گواهینامه در ISO/IEC 27001 تعریف شدهاند و Annex A در 27001 هم به همین کنترلهای 27002 ارجاع میدهد تا اجرای کنترلها برای سازمانها قابلفهمتر و قابلپیادهسازیتر شود.

مطالعه پیشنهادی: تغییرات ISO/IEC 27002:2022 را اینجا ببین

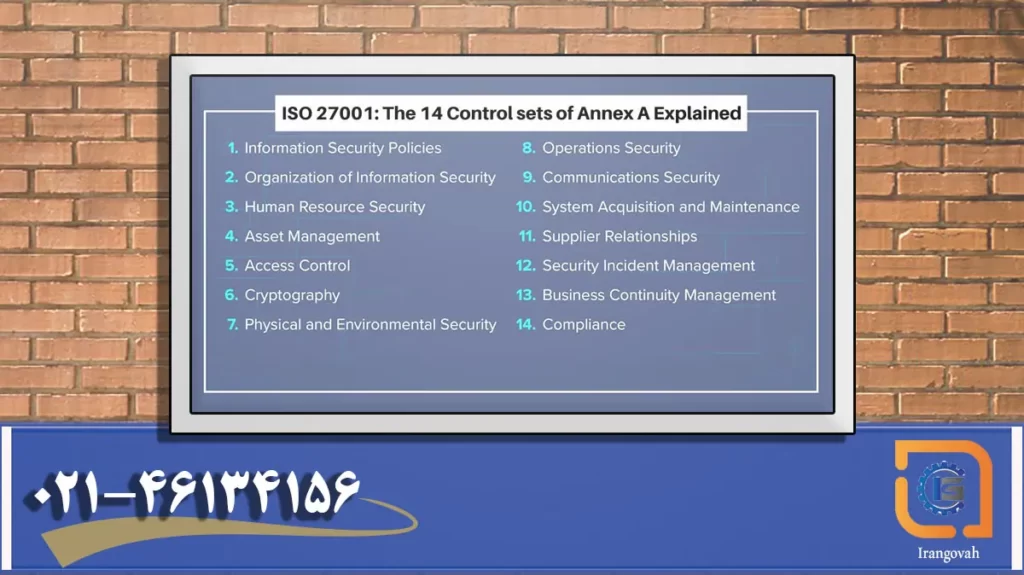

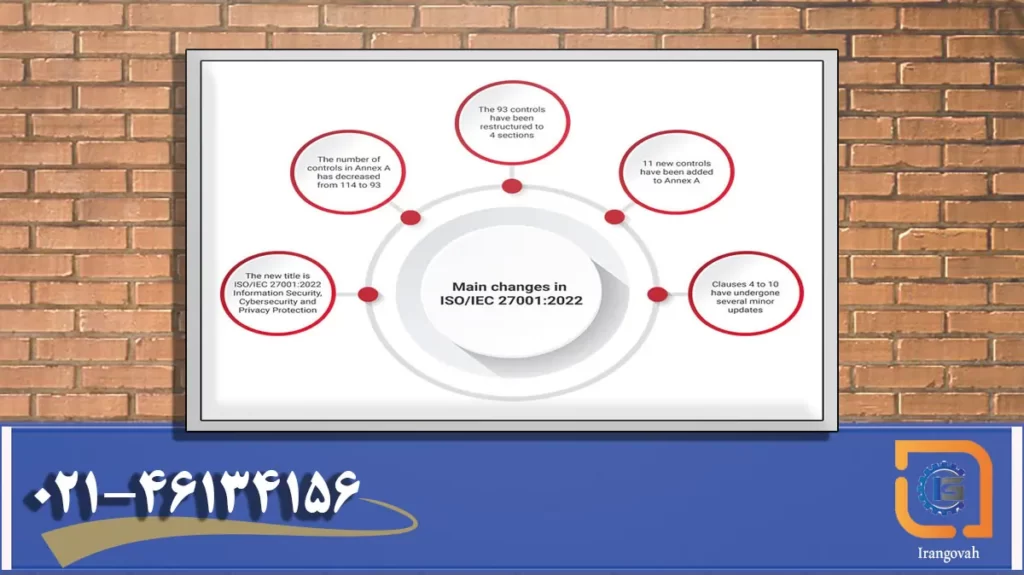

در حال حاضر کنترل های کمتری وجود دارد، در مجموع 93، در مقابل 114 کنترل در ضمیمه A و ISO 27002، که به 4 حوزه اصلی دسته بندی می شوند:

- افراد (8 کنترل)

- سازمانی (37 کنترل)

- فن آوری (34 کنترل)

- فیزیکی (14 کنترل)

این ساختار جدید درک کاربرد کنترل ها در سطح بالا و همچنین تعیین مسئولیت ها را آسان تر می کند. 11 کنترل جدید وجود دارد، هیچ یک از کنترل ها حذف نشدند و بسیاری از کنترل ها ادغام شدند. همچنین شامل تعدادی کنترل جدیدتر «مدرن» می شود – به عنوان مثال «امنیت ابری»، «هوش تهدید» و «فیلتر وب».

عناصر هر کنترل به شرح زیر است

- عنوان کنترل: نام کوتاه کنترل.

- جدول ویژگی: جدولی که ویژگی های امنیت اطلاعات و امنیت سایبری یک کنترل معین را نشان می دهد.

- کنترل: تعریف الزامات برای یک کنترل معین.

- هدف: هدف از کنترل چیست و باید به چه چیزی دست یابد.

- راهنما: ملاحظات اجرای کنترل.

- سایر اطلاعات: متن توضیحی یا ارجاع به سایر اسناد مرتبط.

مطالعه پیشنهادی: ارتباط Annex A با 27002 را دقیقتر بخوان

تغییرات در جدول Annex A استاندارد ایزو 27001 ویرایش 2022

| 5 | کنترل های سازمانی | |

| 5.1 | سیاست های امنیت اطلاعات | کنترل خط مشی های امنیت اطلاعات و خط مشیهای موضوعی خاص باید تعریف، توسط مدیریت تأیید شود، منتشر شود، به پرسنل مربوطه و طرف های ذینفع مربوطه ابلاغ و تأیید شود، و در فواصل زمانی برنامه ریزی شده و در صورت وقوع تغییرات مهم، بررسی شوند. |

| 5.2 | نقش ها و مسئولیت های امنیت اطلاعات | کنترل نقش ها و مسئولیت های امنیت اطلاعات باید بر اساس نیازهای سازمان تعریف و تخصیص داده شود. |

| 5.3 | تفکیک وظایف | کنترل وظایف متعارض و حوزه های مسئولیت متضاد باید تفکیک شوند. |

| 5.4 | مسئولیت های مدیریتی | کنترل مدیریت باید از همه پرسنل بخواهد که امنیت اطلاعات را مطابق با خط مشی امنیت اطلاعات تعیین شده، سیاست ها و رویه های موضوعی خاص سازمان اعمال کنند. |

| 5.5 | تماس با مقامات | کنترل سازمان باید با مقامات مربوطه ارتباط برقرار کرده و حفظ کند. |

| 5.6 | تماس با گروه های ذینفع خاص | کنترل سازمان باید با گروه های ذینفع خاص یا سایر انجمن های امنیتی تخصصی و انجمن های حرفه ای ارتباط برقرار کرده و حفظ کند. |

| 5.7 | هوش تهدید | کنترل اطلاعات مربوط به تهدیدات امنیت اطلاعات باید برای تولید اطلاعات تهدید جمع آوری و تجزیه و تحلیل شود. |

| 5.8 | امنیت اطلاعات در مدیریت پروژه | کنترل امنیت اطلاعات باید در مدیریت پروژه ادغام شود. |

| 5.9 | موجودی اطلاعات و سایر دارایی های مرتبط | کنترل فهرستی از اطلاعات و سایر دارایی های مرتبط، از جمله مالکان، باید تهیه و نگهداری شود. |

| 5.10 | استفاده قابل قبول از اطلاعات و سایر دارایی های مرتبط | کنترل قوانین مربوط به استفاده قابل قبول و روش های رسیدگی به اطلاعات و سایر دارایی های مرتبط باید شناسایی، مستند و اجرا شوند. |

| 5.11 | بازگشت دارایی ها | کنترل پرسنل و سایر اشخاص ذینفع در صورت اقتضا باید کلیه دارایی های سازمان را که در اختیار دارند پس از تغییر یا خاتمه استخدام، قرارداد یا توافق خود مسترد کنند. |

| 5.12 | طبقه بندی اطلاعات | کنترل اطلاعات باید بر اساس نیازهای امنیتی اطلاعات سازمان بر اساس محرمانه بودن، یکپارچگی، در دسترس بودن و الزامات مربوط به طرف ذینفع طبقه بندی شود. |

| 5.13 | برچسب گذاری اطلاعات | کنترل مجموعه ای از روش های مناسب برای برچسب گذاری اطلاعات باید مطابق با طرح طبقه بندی اطلاعات اتخاذ شده توسط سازمان ایجاد و اجرا شود. |

| 5.14 | انتقال اطلاعات | کنترل قوانین، رویه ها یا موافقت نامه های انتقال اطلاعات باید برای همه انواع تسهیلات انتقال در داخل سازمان و بین سازمان و سایر طرفها وجود داشته باشد. |

| 5.15 | کنترل دسترسی | کنترل قوانین کنترل دسترسی فیزیکی و منطقی به اطلاعات و سایر دارایی های مرتبط باید بر اساس الزامات تجاری و امنیت اطلاعات ایجاد و اجرا شود. |

| 5.16 | مدیریت هویت | کنترل چرخه حیات کامل هویت ها باید مدیریت شود. |

| 5.17 | اطلاعات احراز هویت | کنترل تخصیص و مدیریت احراز هویت باید توسط یک روش مدیریتی، از جمله مشاوره به پرسنل در مدیریت مناسب اطلاعات احراز هویت، کنترل شود. |

| 5.18 | حقوق دسترسی | کنترل حقوق دسترسی به اطلاعات و سایر دارایی های مرتبط باید مطابق با خط مشی موضوعی خاص سازمان در مورد و قوانین کنترل دسترسی تأمین، بررسی، اصلاح و حذف شود. |

| 5.19 | امنیت اطلاعات در روابط تامین کننده | کنترل فرآیندها و رویه ها باید برای مدیریت خطرات امنیت اطلاعات مرتبط با استفاده از محصولات یا خدمات تأمین کننده تعریف و اجرا شوند. |

| 5.20 | پرداختن به امنیت اطلاعات در قراردادهای تامین کننده | کنترل الزامات امنیت اطلاعات مربوطه باید با هر تامین کننده بر اساس نوع رابطه تامین کننده ایجاد و توافق شود. |

| 5.21 | مدیریت امنیت اطلاعات در زنجیره تامین فناوری اطلاعات و ارتباطات (ICT). | کنترل فرآیندها و رویه ها باید برای مدیریت ریسک های امنیت اطلاعات مرتبط با زنجیره تامین محصولات و خدمات فناوری اطلاعات و ارتباطات تعریف و اجرا شوند. |

| 5.22 | نظارت، بررسی و مدیریت تغییر خدمات تامین کننده | کنترل سازمان باید به طور منظم تغییرات در شیوه های امنیت اطلاعات تامین کننده و ارائه خدمات را نظارت، بررسی، ارزیابی و مدیریت کند. |

| 5.23 | امنیت اطلاعات برای استفاده از خدمات ابری | کنترل فرآیندهای کسب، استفاده، مدیریت و خروج از خدمات ابری باید مطابق با الزامات امنیت اطلاعات سازمان ایجاد شود. |

| 5.24 | برنامه ریزی و آماده سازی مدیریت حوادث امنیت اطلاعات | کنترل سازمان باید با تعریف، ایجاد و ابلاغ فرآیندها، نقش ها و مسئولیت های مدیریت حوادث امنیت اطلاعات، برای مدیریت حوادث امنیت اطلاعات برنامه ریزی و آماده کند. |

| 5.25 | ارزیابی و تصمیم گیری در مورد رویدادهای امنیت اطلاعات | کنترل سازمان باید رویدادهای امنیت اطلاعات را ارزیابی کند و تصمیم بگیرد که آیا آنها به عنوان حوادث امنیت اطلاعات طبقه بندی شوند یا خیر. |

| 5.26 | واکنش به حوادث امنیت اطلاعات | کنترل حوادث امنیت اطلاعات باید مطابق با رویه های مستند پاسخ داده شود. |

| 5.27 | یادگیری از حوادث امنیت اطلاعات | کنترل دانش به دست آمده از حوادث امنیت اطلاعات باید برای تقویت و بهبود کنترل های امنیت اطلاعات استفاده شود. |

| 5.28 | جمع آوری شواهد | کنترل سازمان باید رویه هایی را برای شناسایی، جمع آوری، کسب و حفظ شواهد مربوط به رویدادهای امنیت اطلاعات ایجاد و اجرا کند. |

| 5.29 | امنیت اطلاعات در هنگام اختلال | کنترل سازمان باید نحوه حفظ امنیت اطلاعات را در سطح مناسب در هنگام اختلال برنامه ریزی کند. |

| 5.30 | آمادگی ICT برای تداوم کسب و کار | کنترل آمادگی ICT باید بر اساس اهداف تداوم کسب و کار و الزامات تداوم ICT برنامه ریزی، اجرا، نگهداری و آزمایش شود. |

| 5.31 | الزامات قانونی، قانونی، مقرراتی و قراردادی | کنترل الزامات قانونی، مقرراتی و قراردادی مربوط به امنیت اطلاعات و رویکرد سازمان برای برآورده کردن این الزامات باید شناسایی، مستند شده و به روز نگه داشته شود. |

| 5.32 | حقوق مالکیت معنوی | کنترل سازمان باید رویه های مناسب را برای حمایت از حقوق مالکیت معنوی اجرا کند. |

| 5.33 | حفاظت از سوابق | کنترل سوابق باید از گم شدن، تخریب، جعل، دسترسی غیرمجاز و انتشار غیرمجاز محافظت شوند. |

| 5.34 | حریم خصوصی و حفاظت از اطلاعات هویتی شخصی (PII) | کنترل سازمان باید الزامات مربوط به حفظ حریم خصوصی و حفاظت از PII را طبق قوانین و مقررات قابل اجرا و الزامات قراردادی شناسایی و برآورده کند. |

| 5.35 | بررسی مستقل امنیت اطلاعات | کنترل رویکرد سازمان برای مدیریت امنیت اطلاعات و اجرای آن از جمله افراد، فرآیندها و فناوری ها باید به طور مستقل در فواصل زمانی برنامه ریزی شده یا زمانی که تغییرات مهمی رخ میدهد، بررسی شود. |

| 5.36 | رعایت سیاست ها، قوانین و استانداردهای امنیت اطلاعات | کنترل انطباق با خط مشی امنیت اطلاعات سازمان، سیاست های موضوعی خاص، قوانین و استانداردها باید به طور منظم بررسی شود. |

| 5.37 | رویه های عملیاتی مستند | کنترل رویه های عملیاتی برای تأسیسات پردازش اطلاعات باید مستند شده و در دسترس پرسنلی که به آن ها نیاز دارند، قرار گیرد. |

| 6 | مردم کنترل می کنند | |

| 6.1 | غربالگری | کنترل بررسی های تأیید پیشینه همه داوطلبان پرسنل باید قبل از پیوستن به سازمان و به صورت مستمر با در نظر گرفتن قوانین، مقررات و اخلاقیات قابل اجرا و متناسب با الزامات تجاری، طبقه بندی اطلاعاتی که باید به آنها دسترسی داشته باشد و خطرات درک شده. |

| 6.2 | شرایط و ضوابط استخدام | کنترل در قراردادهای کاری باید مسئولیت های پرسنل و سازمان در قبال امنیت اطلاعات بیان شود. |

| 6.3 | آگاهی، آموزش و آموزش امنیت اطلاعات | کنترل پرسنل سازمان و اشخاص ذینفع مربوطه باید آگاهی، آموزش و آموزش مناسب از امنیت اطلاعات و به روز رسانی منظم خط مشی امنیت اطلاعات سازمان، خط مشی ها و رویه های موضوعی خاص را، متناسب با عملکرد شغلی خود، دریافت کنند. |

| 6.4 | روند انضباطی | کنترل یک فرآیند انضباطی باید رسمی و ابلاغ شود تا اقداماتی علیه پرسنل و سایر طرف های ذینفع مرتبط که مرتکب نقض خط مشی امنیت اطلاعات شده اند، انجام شود. |

| 6.5 | مسئولیت های پس از پایان یا تغییر شغل | کنترل مسئولیت ها و وظایف امنیت اطلاعات که پس از خاتمه یا تغییر شغل معتبر باقی می مانند، تعریف، اجرا و به پرسنل مربوطه و سایر طرفهای ذینفع ابلاغ میشوند. |

| 6.6 | قراردادهای محرمانه یا عدم افشا | کنترل قراردادهای محرمانگی یا عدم افشا که الزامات مربوط به حفاظت از اطلاعات محرمانه سازمان را مشخص میکنند، باید شناسایی، مستند، بازبینی و اجرا شوند. |

| 6.7 | کار از راه دور | کنترل اقدامات امنیتی باید زمانی اجرا شود که پرسنل از راه دور برای محافظت از اطلاعات دسترسی، پردازش یا ذخیره شده در خارج از محل سازمان کار می کنند. |

| 6.8 | گزارش رویداد امنیت اطلاعات | کنترل سازمان باید مکانیزمی را برای پرسنل فراهم کند تا رویدادهای امنیت اطلاعات مشاهده شده یا مشکوک را از طریق کانال های مناسب به موقع گزارش دهند. |

| 7 | کنترل های فیزیکی | |

| 7.1 | محیط های امنیتی فیزیکی | کنترل محیط های امنیتی باید برای حفاظت از مناطقی که حاوی اطلاعات و سایر دارایی های مرتبط هستند، تعریف و استفاده شود. |

| 7.2 | ورود فیزیکی | کنترل مناطق امن باید توسط کنترل های ورودی و نقاط دسترسی مناسب محافظت شوند. |

| 7.3 | ایمن سازی دفاتر، اتاق ها و امکانات | کنترل امنیت فیزیکی دفاتر، اتاق ها و تأسیسات طراحی و اجرا شود. |

| 7.4 | نظارت بر امنیت فیزیکی | کنترل اماکن باید به طور مداوم برای دسترسی فیزیکی غیرمجاز کنترل شوند. |

| 7.5 | محافظت در برابر تهدیدات فیزیکی و محیطی | کنترل حفاظت در برابر تهدیدات فیزیکی و محیطی مانند بلایای طبیعی و سایر تهدیدات فیزیکی عمدی یا غیرعمدی برای زیرساخت ها باید طراحی و اجرا شود. |

| 7.6 | کار در مناطق امن | کنترل اقدامات امنیتی برای کار در مناطق امن باید طراحی و اجرا شود. |

| 7.7 | میز تمیز و صفحه نمایش شفاف | کنترل قوانین میز روشن برای کاغذها و رسانه های ذخیره سازی قابل جابجایی و قوانین صفحه شفاف برای امکانات پردازش اطلاعات باید تعریف و به طور مناسب اجرا شود. |

| 7.8 | مکان یابی تجهیزات و حفاظت | کنترل تجهیزات باید به طور ایمن و محافظت شده قرار گیرند. |

| 7.9 | امنیت دارایی در خارج از محل | کنترل دارایی های خارج از سایت باید محافظت شوند. |

| 7.10 | رسانه ذخیره سازی | کنترل رسانه های ذخیره سازی باید در طول چرخه عمر کسب، استفاده، حمل و نقل و دفع آنها مطابق با طرح طبقه بندی سازمان و الزامات رسیدگی مدیریت شوند. |

| 7.11 | پشتیبانی از آب و برق | کنترل امکانات پردازش اطلاعات باید از قطع برق و سایر اختلالات ناشی از خرابی در تاسیسات پشتیبانی محافظت شوند. |

| 7.12 | امنیت کابل کشی | کنترل کابل های حامل برق، داده یا خدمات اطلاعات پشتیبانی باید در برابر رهگیری، تداخل یا آسیب محافظت شوند. |

| 7.13 | تعمیر و نگهداری تجهیزات | کنترل تجهیزات باید به درستی نگهداری شوند تا از در دسترس بودن، یکپارچگی و محرمانه بودن اطلاعات اطمینان حاصل شود. |

| 7.14 | دفع ایمن یا استفاده مجدد از تجهیزات | کنترل اقلام تجهیزات حاوی رسانه های ذخیره سازی باید تأیید شوند تا اطمینان حاصل شود که هرگونه داده حساس و نرم افزار دارای مجوز قبل از دور انداختن یا استفاده مجدد، حذف شده یا به طور ایمن بازنویسی شده است. |

| 8 | کنترل های تکنولوژیکی | |

| 8.1 | دستگاه های نقطه پایانی کاربر | کنترل اطلاعات ذخیره شده، پردازش شده یا قابل دسترسی از طریق دستگاه های نقطه پایانی کاربر باید محافظت شود. |

| 8.2 | حقوق دسترسی ممتاز | کنترل تخصیص و استفاده از حقوق دسترسی ممتاز باید محدود و مدیریت شود. |

| 8.3 | محدودیت دسترسی به اطلاعات | کنترل دسترسی به اطلاعات و سایر دارایی های مرتبط باید مطابق با سیاست تعیین شده موضوعی خاص در مورد کنترل دسترسی محدود شود. |

| 8.4 | دسترسی به کد منبع | کنترل دسترسی خواندن و نوشتن به کد منبع، ابزارهای توسعه و کتابخانه های نرم افزار باید به طور مناسب مدیریت شود. |

| 8.5 | احراز هویت امن | کنترل فن آوری ها و رویه های احراز هویت امن باید بر اساس محدودیت های دسترسی به اطلاعات و سیاست های موضوعی خاص در مورد کنترل دسترسی اجرا شوند. |

| 8.6 | مدیریت ظرفیت | کنترل استفاده از منابع باید مطابق با نیازهای ظرفیت فعلی و مورد انتظار نظارت و تنظیم شود. |

| 8.7 | محافظت در برابر بدافزار | کنترل حفاظت در برابر بدافزار باید با آگاهی مناسب کاربر اجرا و پشتیبانی شود. |

| 8.8 | مدیریت آسیب پذیری های فنی | کنترل اطلاعات مربوط به آسیب پذیری های فنی سیستم های اطلاعاتی در حال استفاده باید به دست آید، میزان مواجهه سازمان با این آسیب پذیری ها ارزیابی و اقدامات مناسب انجام شود. |

| 8.9 | مدیریت پیکربندی | کنترل پیکربندی ها، از جمله تنظیمات امنیتی، سخت افزار، نرم افزار، خدمات و شبکه ها باید ایجاد، مستندسازی، پیاده سازی، نظارت و بررسی شوند. |

| 8.10 | حذف اطلاعات | کنترل اطلاعات ذخیره شده در سیستم های اطلاعاتی، دستگاه ها یا هر رسانه ذخیره سازی دیگری در صورت عدم نیاز حذف می شود. |

| 8.11 | پوشش داده ها | کنترل پوشش داده ها باید مطابق با خط مشی موضوعی خاص سازمان در مورد کنترل دسترسی و سایر خط مشی های مرتبط با موضوع خاص و الزامات تجاری با در نظر گرفتن قوانین قابل اجرا استفاده شود. |

| 8.12 | جلوگیری از نشت داده ها | کنترل اقدامات پیشگیری از نشت داده ها باید برای سیستم ها، شبکه ها و هر دستگاه دیگری که اطلاعات حساس را پردازش، ذخیره یا انتقال می دهد اعمال شود. |

| 8.13 | پشتیبان گیری اطلاعات | کنترل نسخه های پشتیبان از اطلاعات، نرم افزارها و سیستم ها باید مطابق با خط مشی خاص موضوع توافق شده در مورد پشتیبان گیری نگهداری و به طور منظم آزمایش شوند. |

| 8.14 | افزونگی امکانات پردازش اطلاعات | کنترل امکانات پردازش اطلاعات باید با افزونگی کافی برای برآوردن الزامات در دسترس بودن اجرا شود. |

| 8.15 | ورود به سیستم | کنترل گزارش هایی که فعالیت ها، استثناها، خطاها و سایر رویدادهای مرتبط را ثبت میکنند باید تولید، ذخیره، محافظت و تجزیه و تحلیل شوند. |

| 8.16 | فعالیت های نظارتی | کنترل شبکه ها، سیستم ها و برنامه های کاربردی باید از نظر رفتار غیرعادی نظارت شوند و اقدامات مناسب برای ارزیابی حوادث احتمالی امنیت اطلاعات انجام شود. |

| 8.17 | همگام سازی ساعت | کنترل ساعت های سیستم های پردازش اطلاعات مورد استفاده سازمان باید با منابع زمانی تایید شده هماهنگ شوند. |

| 8.18 | استفاده از برنامه های کاربردی ممتاز | کنترل استفاده از برنامه های کاربردی که می توانند کنترل های سیستم و برنامه کاربردی را نادیده بگیرند باید محدود و به شدت کنترل شوند. |

| 8.19 | نصب نرم افزار بر روی سیستم های عملیاتی | کنترل رویه ها و اقدامات باید برای مدیریت ایمن نصب نرم افزار بر روی سیستم های عملیاتی اجرا شود. |

| 8.20 | امنیت شبکه ها | کنترل شبکه ها و دستگاه های شبکه باید ایمن، مدیریت و کنترل شوند تا از اطلاعات در سیستم ها و برنامه ها محافظت کنند. |

| 8.21 | امنیت خدمات شبکه | کنترل مکانیسم های امنیتی، سطوح خدمات و الزامات سرویس خدمات شبکه باید شناسایی، اجرا و نظارت شوند. |

| 8.22 | جداسازی شبکه ها | کنترل گروه های خدمات اطلاعاتی، کاربران و سیستم های اطلاعاتی باید در شبکه های سازمان تفکیک شوند. |

| 8.23 | فیلتر کردن وب | کنترل دسترسی به وب سایت های خارجی باید برای کاهش قرار گرفتن در معرض محتوای مخرب مدیریت شود. |

| 8.24 | استفاده از رمزنگاری | کنترل قوانین استفاده مؤثر از رمزنگاری، از جمله مدیریت کلید رمزنگاری، باید تعریف و اجرا شود. |

| 8.25 | چرخه عمر توسعه امن | کنترل قوانینی برای توسعه ایمن نرم افزارها و سیستم ها باید ایجاد و اعمال شود. |

| 8.26 | الزامات امنیتی برنامه | کنترل الزامات امنیت اطلاعات باید در هنگام توسعه یا دستیابی به برنامه ها شناسایی، مشخص و تأیید شوند. |

| 8.27 | معماری سیستم های امن و اصول مهندسی | کنترل اصول مهندسی سیستم های ایمن باید ایجاد، مستندسازی، نگهداری و برای هر گونه فعالیت توسعه سیستم اطلاعاتی اعمال شود. |

| 8.28 | کد نویسی ایمن | کنترل اصول کدگذاری امن باید برای توسعه نرم افزار اعمال شود. |

| 8.29 | تست امنیت در توسعه و پذیرش | کنترل فرآیندهای تست امنیتی باید در چرخه عمر توسعه تعریف و اجرا شوند. |

| 8.30 | توسعه برون سپاری | کنترل سازمان باید فعالیت های مربوط به توسعه سیستم برون سپاری را هدایت، نظارت و بررسی کند. |

| 8.31 | جداسازی محیط های توسعه، آزمایش و تولید | کنترل محیط های توسعه، آزمایش و تولید باید جدا و ایمن شوند. |

| 8.32 | مدیریت تغییر | کنترل تغییرات در تسهیلات پردازش اطلاعات و سیستم های اطلاعاتی باید تابع رویه های مدیریت تغییر باشد. |

| 8.33 | اطلاعات تست | کنترل اطلاعات آزمون باید به طور مناسب انتخاب، محافظت و مدیریت شود. |

| 8.34 | حفاظت از سیستم های اطلاعاتی در طول تست حسابرسی | کنترل آزمایش های حسابرسی و سایر فعالیت های تضمینی شامل ارزیابی سیستم های عملیاتی باید بین آزمایش کننده و مدیریت مناسب برنامه ریزی و توافق شود. |

اگر اطلاعات پایه (نوع سازمان، Scope، سرویسها، داراییهای کلیدی) را بدهی، یک نقشه راه اجرای کنترلها + لیست Evidenceهای موردنیاز Stage 1 و Stage 2 میدهیم.

آیا اجرای همه کنترلهای Annex A اجباری است؟ نقش SoA چیست؟

یکی از اشتباهات رایج این است که Annex A را مثل یک «چکلیست اجباری ۹۳تایی» ببینیم و تصور کنیم باید همه کنترلها را اجرا کنیم تا ممیزی پاس شود. در ISO/IEC 27001:2022 الزام اصلی این نیست که همه کنترلها را پیادهسازی کنی؛ الزام این است که کنترلهای Annex A را بهعنوان یک بانک کنترل (Control Set) ارزیابی کنی، بعد مشخص کنی کدام کنترلها قابلاعمال (Applicable) هستند، کدامها نیستند، و برای هر تصمیم منطق و شواهد قابل دفاع داشته باشی.

مطالعه پیشنهادی: پارامترهای ارزیابی ریسک در ISO 27001

اینجاست که سند کلیدی وارد میشود: Statement of Applicability (SoA). SoA در عمل «نقشهی دفاعی» تو در ممیزی است؛ یعنی دقیقاً نشان میدهد در Scope تعریفشده، چه کنترلهایی را انتخاب کردهای، چرا انتخاب کردهای، وضعیت اجرا چیست، و Evidence هر کنترل کجاست.

مطالعه پیشنهادی: ممیزی داخلی (Internal Audit) را درست انجام بده

SoA معمولاً حداقل این چند خروجی را پوشش میدهد: لیست کنترلها (Annex A)، وضعیت هر کنترل (Applied / Not applied)، توجیه انتخاب یا عدم انتخاب، نحوه پیادهسازی یا ارجاع به مستند/فرآیند مرتبط، و ارجاع به شواهد (مثل لاگها، تنظیمات سیستم، رکورد آموزش، نتایج تست بازیابی، گزارش آسیبپذیری، قراردادهای تامینکننده و…). نکتهی مهم این است که «Not applicable» نباید یک جملهی کلی باشد؛ ممیز معمولاً دنبال این است که تو ارتباط کنترل با داراییها، ریسکها، تکنولوژیها و فرآیندهای Scope را بررسی کردهای و تصمیمات از روی تحلیل آمده، نه سلیقه یا سادهسازی.

مطالعه پیشنهادی: لیست CBهای تاییدشده (برای استعلام و انتخاب درست)

برای اینکه SoA صوری نشود، بهترین روش این است که آن را به ارزیابی ریسک قفل کنی: یعنی کنترلها را به سناریوهای ریسک/تهدید، داراییهای اطلاعاتی و الزامات قانونی/قراردادی وصل کنی. این کار دو مزیت دارد: اول اینکه انتخاب کنترلها «منطقی و قابل دفاع» میشود؛ دوم اینکه در Stage 2 وقتی ممیز Evidence میخواهد، مسیرش روشن است و تو مجبور نیستی دنبال مدرک بگردی. در نتیجه، Annex A برای تو بهجای یک جدول سنگین، تبدیل میشود به یک ابزار تصمیمگیری و یک مسیر ممیزیپسند که دقیقاً نشان میدهد ISMS در عمل چگونه کار میکند.

مطالعه پیشنهادی: تحلیل شکاف (Gap Analysis) قبل از Stage 1/2 / چکلیست ممیزی Annex A (Evidence محور)

پرسش های متداول

در نسخه جدید ایزو 27001 دقیقاً چه چیزی تغییر کرده است؟

به طور کلی، تغییرات فقط متوسط هستند و اساساً برای ساده سازی اجرای کنترل ها ایجاد شدهاند و اصل اساسی یکسان است. در زیر فهرستی از کنترل های احتمالی امنیت اطلاعات با راهنمایی برای هر کنترل در مورد نحوه اجرای آن است. عنوان اولیه “کد عمل” تغییر نام یافته و به ISO 27002:2022 ساده شده است که الزامات امنیتی و حریم خصوصی را پوشش می دهد.

کنترل های تغییر یافته در استاندارد ایزو 27001 چیست؟

در مجموع 93، در مقابل 114 کنترل در ضمیمه A و ISO 27002، که به 4 حوزه اصلی دسته بندی می شوند:

– افراد (8 کنترل)

– سازمانی (37 کنترل)

– فن آوری (34 کنترل)

– فیزیکی (14 کنترل)

قبل از پرداخت هزینه، نوع مرجع صدور و مسیر استعلام را درست انتخاب کن. ما راهنمای انتخاب CB و استعلام را قدمبهقدم میدهیم.

مطالعه پیشنهادی: چکلیست ممیزی داخلی

منابع معتبر پیشنهادی برای انتهای صفحه (External References)

استانداردهای اصلی (منبع مرجع)

- ISO/IEC 27001:2022 — Requirements (متن الزامات ISMS) (ISO)

- ISO/IEC 27001:2022/Amd 1:2024 — Climate action changes (اصلاحیه ۲۰۲۴) (ISO)

- ISO/IEC 27002:2022 — Information security controls (راهنمای کنترلها / Annex A) (ISO)

انتقال، ممیزی و الزامات نهاد صدور (برای بخشهای Transition و اعتبار)

- IAF MD 26:2023 (Issue 2) — Transition Requirements for ISO/IEC 27001:2022 (Deadline و قواعد انتقال) — IAF (iaf.nu)

- ISO/IEC 27006-1:2024 — Requirements for bodies providing ISMS audit & certification (الزامات تخصصی CB برای 27001) (ISO)

- ISO/IEC 17021-1:2015 — Requirements for bodies providing audit & certification of management systems (چارچوب عمومی صلاحیت/بیطرفی CB) (ISO)

راهنماهای پیادهسازی و Evidence (برای اینکه صفحه فقط «جدول» نباشد)

- ISO/IEC 27003:2017 — ISMS implementation guidance (راهنمای اجرای بندهای 27001) (ISO)

- ISO/IEC 27005:2022 — Information security risk management guidance (راهنمای مدیریت ریسک امنیت اطلاعات) (ISO)

- ISO 31000:2018 — Risk management guidelines (چارچوب کلی مدیریت ریسک) (ISO)

- ISO/IEC 27007:2020 — ISMS auditing guidelines (راهنمای برنامه ممیزی/ممیز داخلی و خارجی) (ISO)

- ISO/IEC 27004:2016 — Monitoring, measurement, analysis & evaluation (شاخصها، اثربخشی کنترلها، پایش) (ISO)

- ISO/IEC TS 27008:2019 — Assessment of information security controls (راهنمای ارزیابی/تست کنترلها و شواهد فنی) (ISO)

توضیحات مربوط به 6.6 اشتباه است ( همان توضیح 6.5 می باشد)

سلام و احترام. خیلی ممنونم که اطلاع دادید. توضیحات درست بند 6.6 درج شد.