اگر دنبال این هستی که ISO/IEC 27001:2022 دقیقاً چه میگوید و هنگام پیادهسازی یا ممیزی، بین بندها گم نشوی، این صفحه برای همین ساخته شده: یک مرور «راهنما-محور» از ساختار استاندارد (بندهای ۴ تا ۱۰) و نکتههایی که معمولاً در اجرا و ممیزی دردسر میسازند—با اشاره به اصلاحیه 1:2024 و اینکه چه چیزی را در نگاه سازمان به «موضوعات محیطی/ذینفعان» پررنگتر میکند. اگر هنوز روی نسخه 2013 هستی، اینجا کمک میکنیم مسیر تصمیمگیریات روشن شود که چه چیزهایی باید بهروزرسانی شوند و چه خروجیهایی باید قابل دفاع باشند—خصوصاً حالا که عملاً بعد از ۳۱ اکتبر ۲۰۲۵ انتظار بازار و ممیزیها «نسخه 2022 (با اصلاحیهها)» است.

- اصلاحیه 1:2024 چه تغییری داد؟ (Climate action changes)

- متن استاندارد ایزو 27001 ویرایش 2022

- پیشگفتار در مورد انتشار متن فارسی استاندارد ایزو 27001 ویرایش 2022

- معرفی استاندارد ایزو 27001 ویرایش 2022

- متن فارسی استاندارد ISO 27001 ویرایش 2022

- 1. دامنه

- 2. مراجع هنجاری

- 3. اصطلاحات و تعاریف

- 4. زمینه فعالیت سازمان

- 5. رهبری

- 6. برنامه ریزی

- 7. پشتیبانی

- 8. عملیات

- 9. ارزیابی عملکرد

- 10. بهبود

- پرسش های متداول

- تغییرات در استاندارد ایزو 27001 ویرایش 2022 چیست؟

- آخرین ویرایش استاندارد ISO 27001 برای چه سالی است؟

- مهمترین تغییر در ویرایش 2022 استاندارد ISO 27001 چیست؟

اصلاحیه 1:2024 چه تغییری داد؟ (Climate action changes)

اصلاحیه 1 استاندارد ISO/IEC 27001:2022 در فوریه ۲۰۲۴ منتشر شد و مستقیماً روی همین ویرایش ۲۰۲۲ اعمال میشود.

نکته مهم این است که این اصلاحیه «ساختار استاندارد را عوض نکرده» و «کنترل جدیدی به Annex A اضافه نکرده»؛ فقط یک تأکید رسمی اضافه کرده که در تحلیل زمینه سازمان و ذینفعان، موضوع تغییرات اقلیمی حتماً بررسی شود—همین.

از نظر متن، دو تغییر کوتاه داریم:

- بند 4.1 (Understanding the organization and its context): یک جمله به انتهای بند اضافه شده که میگوید: سازمان باید تعیین کند آیا تغییرات اقلیمی یک موضوع مرتبط است یا خیر.

- بند 4.2 (Understanding the needs and expectations of interested parties): یک «یادداشت» اضافه شده که یادآوری میکند: طرفهای ذینفعِ مرتبط میتوانند الزاماتی مرتبط با تغییرات اقلیمی داشته باشند.

از نگاه ممیزی، چیزی که ما باید برایت قابل دفاع کنیم این است که:

- این موضوع را در تحلیل Context دیدهای (حتی اگر نتیجهات «مرتبط نیست» باشد)، و 2) اگر مرتبط تشخیص داده شد، اثرش را در ریسکها، تداوم کسبوکار، تامینکنندگان، الزامات قانونی/قراردادی یا نیازمندیهای مشتری منعکس کردهای. این دقیقاً همان هدفی است که ISO و IAF در پیام مشترکشان هم روی آن تأکید میکنند: «قصد بندهای ۴.۱ و ۴.۲ عوض نشده، فقط تضمین میشود تغییرات اقلیمی بهعنوان یک موضوع بیرونی مهم، حتماً بررسی شود.»

نسخه به روز شده ISO 27001 پیوست A جدول Annex استاندارد ایزو 27001 به طور کامل بازسازی و بازنگری شده است. در نتیجه، تعداد کنترل ها در نسخه جدید متن استاندارد ایزو 27001 ویرایش 2022 از 114 به 93 کاهش یافته است. همچنین، اکنون این کنترل های امنیتی به جای 14 قسمت قبلی به چهار بخش تقسیم شده اند.

مطالعه پیشنهادی: استاندارد ISO 27001 چیست و دقیقاً به درد چه سازمانی میخورد؟

مهلت انتقال از ISO 27001:2013 و وضعیت گواهینامهها بعد از ۳۱ اکتبر ۲۰۲۵

با انتشار ویرایش ISO/IEC 27001:2022 یک «دوره گذار ۳۶ ماهه» برای سازمانهایی که هنوز گواهینامه ISO 27001:2013 داشتند تعریف شد. طبق الزامات رسمی انتقال IAF (سند IAF MD 26)، آخرین مهلت تکمیل انتقال مشتریان تا ۳۱ اکتبر ۲۰۲۵ تعیین شده است.

مطالعه پیشنهادی: ISO 27002 چگونه روی Annex A و انتخاب کنترلها اثر میگذارد؟

معنای عملی این تاریخ روشن است: اگر سازمانی تا قبل از ۳۱ اکتبر ۲۰۲۵ ممیزی انتقال/تبدیل را انجام نداده باشد، «گواهینامه ۲۰۱۳» در پایان دوره گذار باید کنار گذاشته شود و مبنای معتبر، ویرایش ۲۰۲۲ است. از طرف دیگر، از منظر زمانبندی ممیزیها هم در همان سند آمده که ممیزیهای صدور/تمدید باید به سمت ۲۰۲۲ حرکت کنند و برنامهریزی CBها بر همین مبناست.

مطالعه پیشنهادی: ISO 27006 چیست و چرا برای انتخاب CB در ISO 27001 مهم است؟

اگر هنوز روی ۲۰۱۳ هستی، ما پیشنهاد میکنیم این مسیر را سریع و قابل دفاع جلو ببری: اول با مرجع صادرکنندهات تاریخ آخرین مراقبتی/تمدید را چک کن، بعد یک Gap Analysis مستند انجام بده و خروجیهای کلیدی مثل SoA و (در صورت نیاز) Risk Treatment Plan را به ۲۰۲۲ آپدیت کن؛ این دقیقاً همان چیزهایی است که در ممیزی انتقال هم بررسی میشود.

مطالعه پیشنهادی: تجزیهوتحلیل شکاف ISO 27001 / پارامترهای ارزیابی ریسک موثر برای ISO 27001

متن استاندارد ایزو 27001 ویرایش 2022

نسخه به روز شده ISO 27001 پیوست A به طور کامل بازسازی و بازنگری شده است. در نتیجه، تعداد کنترل ها در نسخه جدید متن استاندارد ایزو 27001 ویرایش 2022 از 114 به 93 کاهش یافته است. همچنین، اکنون این کنترل های امنیتی به جای 14 قسمت قبلی به چهار بخش تقسیم شده اند.

پیشگفتار در مورد انتشار متن فارسی استاندارد ایزو 27001 ویرایش 2022

ISO (سازمان بین المللی استاندارد) و IEC (کمیسیون بین المللی الکتروتکنیکی) سیستم تخصصی استانداردسازی جهانی را تشکیل می دهند. نهادهای ملی که اعضای ISO یا IEC هستند از طریق کمیته های فنی که توسط سازمان مربوطه برای رسیدگی به زمینه های خاص فعالیت فنی ایجاد می شود، در توسعه استانداردهای بین المللی شرکت می کنند.

کمیته های فنی ISO و IEC در زمینه های مورد علاقه مشترک با یکدیگر همکاری می کنند. سایر سازمان های بین المللی اعم از دولتی و غیردولتی در ارتباط با ISO و IEC نیز در این کار مشارکت دارند.

رویه های مورد استفاده برای توسعه این سند و روش هایی که برای نگهداری بیشتر آن در نظر گرفته شده اند، در دستورالعمل های ISO/IEC، قسمت 1 توضیح داده شده اند. به ویژه، معیارهای تأیید مختلف مورد نیاز برای انواع مختلف سند باید مورد توجه قرار گیرد. این سند مطابق با قوانین ویرایشی دستورالعمل های ISO/IEC، قسمت 2 تهیه شده است.

متن استاندارد ایزو 27001 ویرایش 2022 توسط کمیته فنی مشترک ISO/IEC JTC 1، فناوری اطلاعات، کمیته فرعی SC 27، امنیت اطلاعات، امنیت سایبری و حفاظت از حریم خصوصی تهیه شده است.

مهمترین تغییر در متن استاندارد ایزو 27001 ویرایش 2022 نسبت به ویرایش قبلی 2013 مربوط به “متن با ساختار هماهنگ استانداردهای سیستم مدیریت و ISO/IEC 27002:2022 هماهنگ شده است”.

معرفی استاندارد ایزو 27001 ویرایش 2022

1. کلی

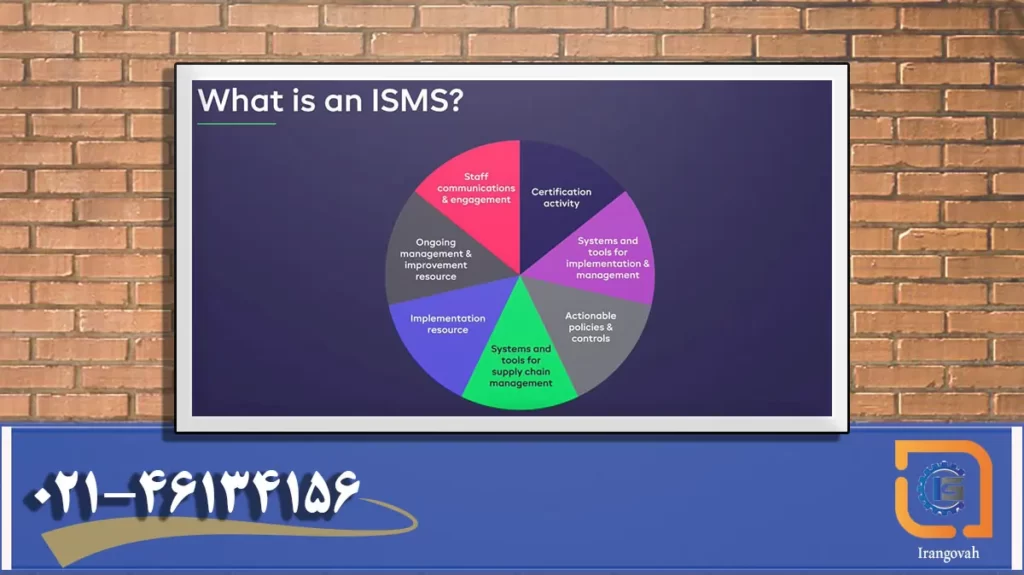

متن استاندارد ایزو 27001 ویرایش 2022 به منظور ارائه الزامات برای ایجاد، پیاده سازی، نگهداری و بهبود مستمر یک سیستم مدیریت امنیت اطلاعات تهیه شده است. اتخاذ یک سیستم مدیریت امنیت اطلاعات یک تصمیم استراتژیک برای یک سازمان است. استقرار و پیاده سازی سیستم مدیریت امنیت اطلاعات یک سازمان تحت تأثیر نیازها و اهداف سازمان، الزامات امنیتی، فرآیندهای سازمانی مورد استفاده و اندازه و ساختار سازمان است. انتظار می رود همه این عوامل تأثیرگذار در طول زمان تغییر کنند.

سیستم مدیریت امنیت اطلاعات محرمانه بودن، یکپارچگی و در دسترس بودن اطلاعات را با اعمال فرآیند مدیریت ریسک حفظ می کند و به طرف های ذینفع اطمینان می دهد که ریسک ها به اندازه کافی مدیریت می شوند.

مهم است که سیستم مدیریت امنیت اطلاعات بخشی از فرآیندها و ساختار مدیریت کلی سازمان و یکپارچه با آن باشد و امنیت اطلاعات در طراحی فرآیندها، سیستم های اطلاعاتی و کنترل ها مورد توجه قرار گیرد. انتظار می رود که پیاده سازی سیستم مدیریت امنیت اطلاعات مطابق با نیازهای سازمان مقیاس بندی شود.

این سند میتواند توسط طرف های داخلی و خارجی برای ارزیابی توانایی سازمان برای برآوردن الزامات امنیت اطلاعات خود سازمان مورد استفاده قرار گیرد.

ISO/IEC 27000 نمای کلی و واژگان سیستم های مدیریت امنیت اطلاعات را با ارجاع به خانواده استانداردهای سیستم مدیریت امنیت اطلاعات (شامل ISO/IEC 27003، ISO/IEC 27004 و ISO/IEC 27005 توصیف می کند.) با اصطلاحات و تعاریف مرتبط.

2. سازگاری با سایر استانداردهای سیستم مدیریت

این سند ساختار سطح بالا، عناوین زیر مجموعه های یکسان، متن یکسان، اصطلاحات رایج و تعاریف اصلی تعریف شده در ضمیمه SL دستورالعمل های ISO/IEC، قسمت 1، مکمل ISO تلفیقی را اعمال می کند و بنابراین سازگاری با سایر استانداردهای سیستم مدیریت را حفظ می کند. که ضمیمه SL را پذیرفته اند.

این رویکرد مشترک تعریف شده در ضمیمه SL برای آن دسته از سازمان هایی مفید خواهد بود که سیستم مدیریت واحدی را انتخاب می کنند که الزامات دو یا چند استاندارد سیستم مدیریت را برآورده می کند.

مطالعه پیشنهادی: ضمیمه SL (Annex SL) چیست و چرا برای IMS مهم است؟

متن فارسی استاندارد ISO 27001 ویرایش 2022

امنیت اطلاعات، امنیت سایبری و حفاظت از حریم خصوصی – سیستم های مدیریت امنیت اطلاعات – الزامات.

1. دامنه

متن استاندارد ایزو 27001 ویرایش 2022 الزامات ایجاد، پیاده سازی، نگهداری و بهبود مستمر یک سیستم مدیریت امنیت اطلاعات را در چارچوب سازمان مشخص می کند. این سند همچنین شامل الزامات ارزیابی و درمان خطرات امنیت اطلاعات متناسب با نیازهای سازمان است. الزامات مندرج در این سند عمومی هستند و برای همه سازمان ها صرف نظر از نوع، اندازه یا ماهیت قابل اجرا هستند. به استثنای هر یک از الزامات مشخص شده در بندهای 4 تا 10 زمانی که سازمانی ادعا می کند با این سند مطابقت دارد، قابل قبول نیست.

2. مراجع هنجاری

به اسناد زیر به گونه ای در متن ارجاع داده شده است که برخی یا تمام محتوای آنها الزامات این سند را تشکیل می دهد. برای مراجع تاریخ، تنها نسخه ذکر می شود. برای مراجع بدون تاریخ، آخرین ویرایش سند ارجاع شده (شامل هر گونه اصلاحیه) اعمال می شود. ISO/IEC 27000، فناوری اطلاعات – تکنیک های امنیتی – سیستم های مدیریت امنیت اطلاعات – مرور کلی و واژگان.

3. اصطلاحات و تعاریف

برای اهداف متن استاندارد ایزو 27001 ویرایش 2022، شرایط و تعاریف ارائه شده در ISO/IEC 27000 اعمال می شود.

4. زمینه فعالیت سازمان

4.1شناخت سازمان و زمینه آن

سازمان باید مسائل بیرونی و داخلی را تعیین کند که به الزامات ISO 27001 مربوط می شود و بر توانایی اجرای الزامات برای دستیابی به نتایج مورد نظر سیستم مدیریت امنیت اطلاعات تأثیر می گذارد.

4.2درک نیازها و انتظارات افراد ذینفع

سازمان باید تعیین کند:

- الف) چه اشخاصی به عنوان ذینفع مرتبط با سیستم مدیریت امنیت اطلاعات هستند.

- ب) الزامات مربوط به ذینفعان چیست؟

- ج) کدام یک از این الزامات از طریق سیستم مدیریت امنیت اطلاعات برطرف خواهد شد.

4.3 تعیین محدوده سیستم مدیریت امنیت اطلاعات

سازمان باید مرزها و قابلیت کاربرد سیستم مدیریت امنیت اطلاعات را برای تعیین دامنه آن تعیین کند. هنگام تعیین این محدوده، سازمان باید موارد زیر را در نظر بگیرد:

- الف) مسائل خارجی و داخلی اشاره شده در بند 4.1.

- ب) الزامات ذکر شده در 4.2.

- ج) وابستگی ها بین فعالیت های انجام شده توسط سازمان و فعالیت هایی که توسط سایر سازمان ها انجام می شود.

4.4 سیستم مدیریت امنیت اطلاعات

سازمان باید یک سیستم مدیریت امنیت اطلاعات شامل فرآیندهای مورد نیاز و تعاملات آنها را مطابق با الزامات این سند ایجاد، اجرا، نگهداری و بهبود مستمر کند.

5. رهبری

5.1 رهبری و تعهد

مدیریت ارشد باید رهبری و تعهد خود را با توجه به سیستم مدیریت امنیت اطلاعات از طریق:

- الف) اطمینان از تثبیت خط مشی امنیت اطلاعات و اهداف امنیت اطلاعات و سازگاری با جهت استراتژیک سازمان.

- ب) اطمینان از ادغام الزامات سیستم مدیریت امنیت اطلاعات در فرآیندهای سازمان.

- ج) اطمینان از در دسترس بودن منابع مورد نیاز برای سیستم مدیریت امنیت اطلاعات.

- د) اهمیت مدیریت موثر امنیت اطلاعات و انطباق با الزامات سیستم مدیریت امنیت اطلاعات.

- ه) اطمینان از اینکه سیستم مدیریت امنیت اطلاعات به نتایج مورد نظر خود دست می یابد.

- و) هدایت و حمایت از افراد برای مشارکت در اثربخشی سیستم مدیریت امنیت اطلاعات.

- ز) ارتقاء بهبود مستمر.

- ح) حمایت از سایر نقش های مدیریتی مرتبط برای نشان دادن رهبری خود در حوزه های مسئولیت آنها.

5.2 خط مشی

مدیریت ارشد باید یک خط مشی امنیت اطلاعات ایجاد کند که:

- الف) متناسب با هدف سازمان باشد.

- ب) شامل اهداف امنیت اطلاعات (نگاه کنید به 6.2) یا چارچوبی را برای تعیین اهداف امنیت اطلاعات فراهم می کند.

- ج) شامل تعهد به ارضای الزامات مربوط به امنیت اطلاعات است.

- د) شامل تعهد به بهبود مستمر سیستم مدیریت امنیت اطلاعات است.

سیاست امنیت اطلاعات باید:

- ه) به عنوان اطلاعات مستند در دسترس باشد.

- و) در داخل سازمان اطلاع رسانی شود.

- ز) در صورت لزوم در دسترس اشخاص ذینفع باشد.

5.3 نقش ها، مسئولیت ها و اختیارات سازمانی

مدیریت ارشد باید اطمینان حاصل کند که مسئولیت ها و اختیارات نقش های مرتبط با امنیت اطلاعات در سازمان تخصیص و ابلاغ میشود. مدیریت عالی باید مسئولیت و اختیارات را برای موارد زیر تعیین کند:

- الف) اطمینان از انطباق سیستم مدیریت امنیت اطلاعات با الزامات این سند.

- ب) گزارش عملکرد سیستم مدیریت امنیت اطلاعات به مدیریت عالی.

6. برنامه ریزی

6.1.1 کلی

هنگام برنامه ریزی برای سیستم مدیریت امنیت اطلاعات، سازمان باید موضوعات ذکر شده در بند 4.1 و الزامات ذکر شده در بند 4.2 را در نظر بگیرد و خطرات و فرصت هایی را که باید به آنها توجه شود، تعیین می کند:

- الف) اطمینان حاصل شود که سیستم مدیریت امنیت اطلاعات می تواند به نتایج مورد نظر خود دست یابد.

- ب) جلوگیری یا کاهش اثرات نامطلوب.

- ج) دستیابی به بهبود مستمر.

سازمان باید برنامه ریزی کند:

- د) اقدامات برای رسیدگی به این خطرات و فرصت ها؛ و

- ه) چگونه

- 1) ادغام و اجرای اقدامات در فرآیندهای سیستم مدیریت امنیت اطلاعات خود؛ و

- 2) ارزیابی اثربخشی این اقدامات.

6.1.2 ارزیابی ریسک امنیت اطلاعات

سازمان باید فرآیند ارزیابی ریسک امنیت اطلاعات را تعریف و اعمال کند که:

مطالعه پیشنهادی: ISO 27005:2022 چه تغییری کرد و به ریسک ISO 27001 چه کمکی میکند؟

- الف) معیارهای خطر امنیت اطلاعات را ایجاد و حفظ می کند که عبارتند از:

- ) معیارهای پذیرش ریسک.

- 2) معیارهای انجام ارزیابی ریسک امنیت اطلاعات.

- ب) تضمین می کند که ارزیابی های مکرر ریسک امنیت اطلاعات نتایج سازگار، معتبر و قابل مقایسه ای را به همراه دارد.

- ج) خطرات امنیت اطلاعات را شناسایی می کند:

- 1) فرآیند ارزیابی ریسک امنیت اطلاعات را برای شناسایی خطرات مرتبط با از دست دادن محرمانه بودن، یکپارچگی و در دسترس بودن اطلاعات در محدوده سیستم مدیریت امنیت اطلاعات اعمال کنید. و

- 2) صاحبان ریسک را شناسایی کنید.

- د) خطرات امنیت اطلاعات را تجزیه و تحلیل می کند:

- 1) ارزیابی پیامدهای بالقوه ای که در صورت تحقق خطرات شناسایی شده در 6.1.2 ج) 1) به وقوع می پیوندد.

- 2) ارزیابی احتمال واقعی وقوع خطرات شناسایی شده در 6.1.2 ج) 1).

- 3) سطوح خطر را تعیین کنید.

- ه) خطرات امنیت اطلاعات را ارزیابی می کند:

- 1) نتایج تجزیه و تحلیل ریسک را با معیارهای ریسک تعیین شده در 6.1.2 الف مقایسه کنید. و

- 2) خطرات تحلیل شده را برای درمان ریسک اولویت بندی کنید.

سازمان باید اطلاعات مستند در مورد فرآیند ارزیابی ریسک امنیت اطلاعات را حفظ کند.

مطالعه پیشنهادی: پارامترهای ارزیابی ریسک قابل دفاع برای ISO 27001

6.1.3 درمان خطر امنیت اطلاعات

سازمان باید فرآیند درمان ریسک امنیت اطلاعات را برای موارد زیر تعریف و اعمال کند:

- الف) با در نظر گرفتن نتایج ارزیابی ریسک، گزینه های مناسب درمان ریسک امنیت اطلاعات را انتخاب کنید.

- ب) تعیین تمام کنترل هایی که برای اجرای گزینه (های) انتخاب شده درمان ریسک امنیت اطلاعات ضروری است.

- ج) کنترل های تعیین شده در بند 6.1.3 بالا را با کنترل های ضمیمه A مقایسه کنید و بررسی کنید که هیچ کنترل لازم حذف نشده است.

- د) یک بیانیه کاربردی تهیه کنید که حاوی:

- کنترل های لازم (به 6.1.3 ب) و ج) مراجعه کنید.

- توجیه گنجاندن آنها.

- آیا کنترل های لازم اجرا می شود یا خیر.

- توجیه حذف هر یک از کنترل های پیوست A.

- ه) یک طرح درمان ریسک امنیت اطلاعات را تدوین کنید.

- و) اخذ تأییدیه صاحبان ریسک در مورد طرح درمان ریسک امنیت اطلاعات و پذیرش ریسک های باقیمانده امنیت اطلاعات.

سازمان باید اطلاعات مستندی را در مورد فرآیند درمان ریسک امنیت اطلاعات حفظ کند.

6.2 اهداف امنیت اطلاعات و برنامه ریزی برای دستیابی به آنها

سازمان باید اهداف امنیت اطلاعات را در وظایف و سطوح مربوطه ایجاد کند. اهداف امنیت اطلاعات باید:

- الف) با خط مشی امنیت اطلاعات سازگار باشد.

- ب) قابل اندازه گیری باشد (در صورت امکان).

- ج) الزامات مربوط به امنیت اطلاعات و نتایج ارزیابی ریسک و درمان ریسک را در نظر بگیرد.

- د) نظارت شود.

- ه) ابلاغ شود.

- و) در صورت لزوم به روز شود.

- ز) به عنوان اطلاعات مستند در دسترس باشد.

سازمان باید اطلاعات مستند در مورد اهداف امنیت اطلاعات را حفظ کند. سازمان هنگام برنامه ریزی برای دستیابی به اهداف امنیت اطلاعات خود باید موارد زیر را تعیین کند:

- ح) چه کاری انجام خواهد شد.

- الف) چه منابعی مورد نیاز خواهد بود.

- ی) چه کسی مسئول خواهد بود.

- ک) زمانی که تکمیل می شود؛ و

- ل) نتایج چگونه ارزیابی خواهد شد.

6.3 برنامه ریزی تغییرات

هنگامی که سازمان نیاز به تغییرات در سیستم مدیریت امنیت اطلاعات را تشخیص دهد، تغییرات باید به صورت برنامه ریزی شده انجام شود.

7. پشتیبانی

7.1 منابع

سازمان باید منابع مورد نیاز برای استقرار، اجرا، نگهداری و بهبود مستمر سیستم مدیریت امنیت اطلاعات را تعیین و تامین کند.

7.2 شایستگی

سازمان باید:

- الف) تعیین شایستگی لازم برای شخص یا اشخاصی که کار تحت کنترل خود را انجام می دهند که بر عملکرد امنیت اطلاعات آن تأثیر می گذارد.

- ب) اطمینان حاصل شود که این افراد بر اساس آموزش، پرورش، یا تجربه مناسب صلاحیت دارند.

- ج) در صورت لزوم، اقدامات لازم را برای کسب صلاحیت لازم و ارزیابی اثربخشی اقدامات انجام شده انجام دهد.

- د) اطلاعات مستند مناسب را به عنوان مدرک صلاحیت حفظ کند.

7.3 آگاهی

افرادی که کار تحت کنترل سازمان را انجام می دهند باید از موارد زیر آگاه باشند:

- الف) سیاست امنیت اطلاعات؛

- ب) سهم آنها در اثربخشی سیستم مدیریت امنیت اطلاعات، از جمله مزایای بهبود عملکرد امنیت اطلاعات.

- ج) پیامدهای عدم انطباق با الزامات سیستم مدیریت امنیت اطلاعات.

7.4 ارتباطات

سازمان باید نیاز به ارتباطات داخلی و خارجی مربوط به سیستم مدیریت امنیت اطلاعات از جمله:

- الف) در مورد آنچه که باید ارتباط برقرار کرد.

- ب) زمان برقراری ارتباط.

- ج) با چه کسی باید ارتباط برقرار کرد.

- د) نحوه برقراری ارتباط.

7.5 اطلاعات مستند

7.5.1 کلی

سیستم مدیریت امنیت اطلاعات سازمان باید شامل موارد زیر باشد:

- الف) اطلاعات مستند مورد نیاز این سند؛ و

- ب) اطلاعات مستندی که توسط سازمان برای اثربخشی سیستم مدیریت امنیت اطلاعات ضروری است.

- 1) اندازه سازمان و نوع فعالیت ها، فرآیندها، محصولات و خدمات آن.

- 2) پیچیدگی فرآیندها و تعاملات آنها.

- 3) صلاحیت افراد.

مطالعه پیشنهادی: مدارک لازم برای اخذ گواهینامه ISO (لیست اجرایی)

7.5.2 ایجاد و به روز رسانی

هنگام ایجاد و به روز رسانی اطلاعات مستند، سازمان باید از موارد زیر اطمینان حاصل کند:

- الف) شناسایی و توضیحات (به عنوان مثال عنوان، تاریخ، نویسنده یا شماره مرجع).

- ب) قالب (به عنوان مثال زبان، نسخه نرم افزار، گرافیک) و رسانه (به عنوان مثال کاغذ، الکترونیک).

- ج) بررسی و تایید مناسب بودن و کفایت.

7.5.3 کنترل اطلاعات مستند

اطلاعات مستند مورد نیاز سیستم مدیریت امنیت اطلاعات و توسط این سند باید برای اطمینان از:

- الف) در مکان و زمانی که مورد نیاز است، برای استفاده در دسترس و مناسب است.

- ب) به اندازه کافی محافظت می شود (به عنوان مثال در برابر از بین رفتن محرمانه بودن، استفاده نادرست یا از دست دادن یکپارچگی).

برای کنترل اطلاعات مستند، سازمان باید فعالیت های زیر را در صورت لزوم انجام دهد:

- ج) توزیع، دسترسی، بازیابی و استفاده.

- د) ذخیره و نگهداری، از جمله حفظ خوانایی.

- ه) کنترل تغییرات (به عنوان مثال کنترل نسخه).

- و) حفظ و نگهداری.

اطلاعات مستند منشأ خارجی که توسط سازمان برای برنامه ریزی و عملیات سیستم مدیریت امنیت اطلاعات ضروری تشخیص داده می شود، باید در حد مناسب شناسایی و کنترل شود.

8. عملیات

8.1 برنامه ریزی و کنترل عملیاتی

سازمان باید فرآیندهای مورد نیاز برای برآوردن الزامات و اجرای اقدامات تعیین شده در بند 6 را برنامه ریزی، اجرا و کنترل کند:

- تعیین معیارها برای فرآیندها.

- اجرای کنترل فرآیندها مطابق با معیارها.

اطلاعات مستند باید تا حدی در دسترس باشد تا اطمینان حاصل شود که فرآیندها طبق برنامه ریزی انجام شده است. سازمان باید تغییرات برنامه ریزی شده را کنترل کرده و عواقب تغییرات ناخواسته را بررسی کند و در صورت لزوم برای کاهش اثرات نامطلوب اقدام کند. سازمان باید اطمینان حاصل کند که فرآیندها، محصولات یا خدمات ارائه شده خارجی که مربوط به سیستم مدیریت امنیت اطلاعات هستند، کنترل می شوند.

8.2 ارزیابی ریسک امنیت اطلاعات

سازمان باید ارزیابی ریسک امنیت اطلاعات را در فواصل زمانی برنامه ریزی شده یا زمانی که تغییرات قابل توجهی پیشنهاد می شود یا رخ می دهد، با در نظر گرفتن معیارهای تعیین شده در بند 6-1-2 الف انجام دهد. سازمان باید اطلاعات مستند نتایج ارزیابی ریسک امنیت اطلاعات را حفظ کند.

8.3 درمان خطر امنیت اطلاعات

سازمان باید طرح درمان ریسک امنیت اطلاعات را اجرا کند. سازمان باید اطلاعات مستند نتایج درمان خطر امنیت اطلاعات را حفظ کند.

9. ارزیابی عملکرد

9.1 نظارت، اندازه گیری، تجزیه و تحلیل و ارزیابی

سازمان باید تعیین کند:

- الف) آنچه نیاز به نظارت و اندازه گیری دارد، از جمله فرآیندها و کنترل های امنیت اطلاعات؛

- ب) روش های نظارت، اندازه گیری، تجزیه و تحلیل و ارزیابی، در صورت لزوم، برای اطمینان از نتایج معتبر. روشهای انتخابشده باید نتایج قابل مقایسه و تکرارپذیری تولید کنند تا معتبر تلقی شوند.

- ج) زمانی که نظارت و اندازه گیری باید انجام شود.

- د) چه کسی باید نظارت و اندازه گیری کند.

- ه) زمانی که نتایج پایش و اندازه گیری باید تجزیه و تحلیل و ارزیابی شود.

- و) چه کسی باید این نتایج را تجزیه و تحلیل و ارزیابی کند.

اطلاعات مستند باید به عنوان شواهدی از نتایج موجود باشد. سازمان باید عملکرد امنیت اطلاعات و اثربخشی سیستم مدیریت امنیت اطلاعات را ارزیابی کند.

9.2 حسابرسی داخلی

9.2.1 کلی

سازمان باید ممیزی های داخلی را در فواصل زمانی برنامه ریزی شده انجام دهد تا اطلاعاتی در مورد اینکه آیا سیستم مدیریت امنیت اطلاعات:

- الف) مطابقت دارد

- 1) الزامات خود سازمان برای سیستم مدیریت امنیت اطلاعات آن.

- 2) الزامات این سند.

- ب) به طور موثر اجرا و نگهداری می شود.

مطالعه پیشنهادی: ممیزی داخلی چیست؟ (از برنامه تا گزارش قابل دفاع) / چکلیست ممیزی داخلی (قابل کپی/دانلود)

9.2.2 برنامه حسابرسی داخلی

سازمان باید برنامه(های) حسابرسی، شامل فراوانی، روشها، مسئولیتها، الزامات برنامه ریزی و گزارش را برنامه ریزی، ایجاد، اجرا و نگهداری کند. هنگام ایجاد برنامه(های) حسابرسی داخلی، سازمان باید اهمیت فرآیندهای مربوطه و نتایج ممیزی های قبلی را در نظر بگیرد. سازمان باید:

- الف) معیارها و محدوده حسابرسی را برای هر حسابرسی تعریف کنید.

- ب) انتخاب حسابرسان و انجام ممیزی هایی که از عینیت و بی طرفی فرآیند حسابرسی اطمینان حاصل کند.

- ج) اطمینان حاصل شود که نتایج حسابرسی به مدیریت مربوطه گزارش می شود.

اطلاعات مستند باید به عنوان شواهدی از اجرای برنامه(های) حسابرسی و نتایج حسابرسی در دسترس باشد.

9.3 بررسی مدیریت

9.3.1 کلی

مدیریت ارشد باید سیستم مدیریت امنیت اطلاعات سازمان را در فواصل زمانی برنامه ریزی شده بررسی کند تا از مناسب بودن، کفایت و اثربخشی مستمر آن اطمینان حاصل کند.

9.3.2 ورودی های بررسی مدیریت

بررسی مدیریت باید شامل در نظر گرفتن موارد زیر باشد:

- الف) وضعیت اقدامات از بررسی های قبلی مدیریت.

- ب) تغییرات در مسائل خارجی و داخلی مربوط به سیستم مدیریت امنیت اطلاعات.

- ج) تغییرات در نیازها و انتظارات طرف های ذینفع مرتبط با سیستم مدیریت امنیت اطلاعات.

- د) بازخورد در مورد عملکرد امنیت اطلاعات، از جمله روندها در:

- 1) عدم انطباق و اقدامات اصلاحی؛

- 2) نتایج پایش و اندازه گیری.

- 3) نتایج حسابرسی؛

- 4) تحقق اهداف امنیت اطلاعات.

- ه) بازخورد از طرف های ذینفع؛

- و) نتایج ارزیابی ریسک و وضعیت طرح درمان ریسک.

- ز) فرصت هایی برای بهبود مستمر.

9.3.3 نتایج بررسی مدیریت

نتایج بررسی مدیریت باید شامل تصمیمات مربوط به فرصت های بهبود مستمر و هرگونه نیاز به تغییرات در سیستم مدیریت امنیت اطلاعات باشد. اطلاعات مستند باید به عنوان شواهدی از نتایج بررسی های مدیریت در دسترس باشد.

10. بهبود

10.1 بهبود مستمر

سازمان باید به طور مستمر تناسب، کفایت و اثربخشی سیستم مدیریت امنیت اطلاعات را بهبود بخشد.

10.2 عدم انطباق و اقدام اصلاحی

هنگامی که عدم انطباق رخ می دهد، سازمان باید:

- الف) به عدم انطباق واکنش نشان دهید و در صورت لزوم:

- 1) اقدام برای کنترل و اصلاح آن؛

- 2) مقابله با عواقب

- ب) ارزیابی نیاز به اقدام برای از بین بردن علل عدم انطباق، به منظور عدم تکرار و یا رخ دادن آن در جای دیگر، با:

- 1) بررسی عدم انطباق.

- 2) تعیین علل عدم انطباق.

- 3) تعیین اینکه آیا عدم انطباق های مشابه وجود دارد یا می تواند به طور بالقوه رخ دهد.

- ج) اجرای هر گونه اقدام مورد نیاز.

- د) بررسی اثربخشی هر اقدام اصلاحی انجام شده؛

- ه) در صورت لزوم تغییراتی در سیستم مدیریت امنیت اطلاعات ایجاد کند.

اقدامات اصلاحی باید متناسب با اثرات عدم انطباق های مواجه شده باشد. اطلاعات مستند باید به عنوان مدرکی در دسترس باشد:

- و) ماهیت عدم انطباق ها و هرگونه اقدام بعدی انجام شده،

- ز) نتایج هر اقدام اصلاحی.

بیشتر بخوانید:

- تغییرات در استاندارد ISO/IEC 27002:2022.

- استانداردهای امنیت اطلاعات (خانواده ISO 27000)

- ISO/IEC 27701 (PIMS) مکمل ISO 27001

پرسش های متداول

تغییرات در استاندارد ایزو 27001 ویرایش 2022 چیست؟

نسخه به روز شده ISO 27001 پیوست A به طور کامل بازسازی و بازنگری شده است. در نتیجه، تعداد کنترل ها در نسخه جدید متن استاندارد ایزو 27001 ویرایش 2022 از 114 به 93 کاهش یافته است. همچنین، اکنون این کنترل های امنیتی به جای 14 قسمت قبلی به چهار بخش تقسیم شده اند.

آخرین ویرایش استاندارد ISO 27001 برای چه سالی است؟

استاندارد ایزو 27001 اخیراً توسط سازمان ایزو ویرایش شده و آخرین نسخه آن مربوط به سال 2022 میلادی است. متن استاندارد ایزو 27001 ویرایش 2022 توسط کمیته فنی مشترک ISO/IEC JTC 1، فناوری اطلاعات، کمیته فرعی SC 27، امنیت اطلاعات، امنیت سایبری و حفاظت از حریم خصوصی تهیه شده است.

مهمترین تغییر در ویرایش 2022 استاندارد ISO 27001 چیست؟

مهمترین تغییر در متن استاندارد ایزو 27001 ویرایش 2022 نسبت به ویرایش قبلی 2013 مربوط به “متن با ساختار هماهنگ استانداردهای سیستم مدیریت و ISO/IEC 27002:2022 هماهنگ شده است”.